- +1

中美网络-核稳定报告|世界主流专家为何都担忧网络-核风险

【编者按】

在信息时代,网络攻击已成为核武器面临的重大风险来源,网络稳定因而也成为当前国际安全领域最具前瞻性和战略性的议题之一。作为有核战略能力的网络大国,中美目前在网络空间的分歧有扩大的趋势,但双方仍有对话与合作的利益基础。上海国际问题研究院与卡内基国际和平研究院于2017年启动了中美网络与核稳定联合研究项目,重点探讨核国家之间达成某种共识和协定的可能性。

中美两国专家在数年时间里广泛探讨了他们认为可能将两国引向极不可取方向的互动态势,也清楚认识到,在两国内部和两国之间的网络与NC3互动确实带来了难以解决且极度严峻的挑战,但这项研究充分表明,中美在避免武装冲突及冲突升级为核冲突方面有足够大的共同利益,因此有可能彼此合作,以达成降低网络对NC3系统(Nuclear C3,即核指挥、控制与通信系统)的威胁这一共同目标。

该联合研究项目的成果——《关于中美建立网络-核指挥、控制与通信系统(Cyber-Nuclear C3)稳定性的报告》将由中美双方同步以中英文版本发布。澎湃新闻(www.thepaper.cn)与上海国际问题研究院合作,陆续刊发报告全文。

近年来,对于网络行动是否会或有意或无意地威胁到核指挥、控制及通信系统(NC3)的功能,全世界的主流专家们都表达了忧虑的态度。他们认为,这一风险将引发消极的战略互动,包括危机可能升级为武装冲突、武装冲突可能升级为核战争的更大风险。[1]有核国家在发生危机或传统军事冲突时,如果在NC3系统中的任何地方发现或怀疑发现有来自外部的网络入侵,即使相关国家的领导人无意升级,也可能引发具有极大升级风险或以其他方式严重破坏稳定的人为反应和技术故障。引发这种互动的可能是冲突双方中的一方,也可能是双方,同时也可以是包括非国家行为体在内的第三方。

有关网络-核风险的现有文献

人们对核系统所受网络威胁的关注近年来与日俱增。2009年,国际核不扩散与裁军委员会(International Commission on Nuclear Non-proliferation and Disarmament)委托进行的一项研究认为,理论上讲“网络恐怖分子”可以通过网络入侵触发核交战或发射武器。[2]美国国防部国防科学委员会2013年的一份报告警告说,大多数核系统尚未接受顶级网络威胁应对水平的端对端评估。[3]

尽管少有官方层面的正式表态,但多位前军事和国防官员接连公开表达对网络威胁的担忧。例如,美国战略司令部前指挥官詹姆斯·卡特赖特(James Cartwright)(退役)上将在2015年指出,核指挥和控制系统容易受到网络入侵,其后果可能包括因回应错误的攻击警告而使用核武器。[4]英国前国防大臣德斯·布朗(Des Browne)要求英国政府对英国的三叉戟(Trident)系统进行端对端的网络安全评估,以确保网络攻击不会破坏英国的威慑力。[5]有充分证据表明,俄罗斯军方和国防官员同样极为关注旨在削弱俄罗斯指挥和控制能力的网络攻击。[6]2019年2月,来自美国、欧洲和俄罗斯的现任和前任高级官员以及几家知名机构共同呼吁进行对话,以解决对NC3的网络威胁。[7]众议院军事委员会(HASC)在2019年6月提交立法草案,要求美国国会增加对NC3的资助,并要求五角大楼制定近期和长期计划和选择,以确保NC3网络的弹性。[8]

一些研究从不同层面深入分析了网络-核风险。英国皇家国际事务研究所(Chatham House)和“核威胁倡议”(Nuclear Threat Initiative)的报告描述了一系列假想情况,包括对核攻击的错误探查、危机期间的通信干扰、危及核系统的供应链威胁,以及导致未经授权使用核武器的网络入侵。[9]安德鲁·弗特(Andrew Futter)在《黑客炸弹:网络威胁和核武器》一书中描述了网络威胁可能如何破坏“相互确保摧毁”(MAD),并导致“逐渐陷入核不稳定‘加剧’的新时代”,从而引发焦虑和面临需要更迅速使用核武器的压力。[10]在题为《网络战争与核和平》的报告中,大卫·贡佩尔(David Gompert)和马丁·李比奇(Martin Libicki)(两位均为供职于美国重要国防智库的杰出网络学者)探讨了革命性数字技术之间的不同关联,并探讨了针对核大国NC3的攻击性网络行动可能触发“一触即发”式发射政策,甚至是引发核战争的担忧。[11]乔恩·林赛(Jon Lindsay)在《网络行动与核武器》中,重点研究了针对NC3的进攻性网络行动在核危机中引发组织崩溃、决策混乱和误判的可能性。[12]

其他学术研究也阐述了网络行动因具有模糊性和不确定性而在危机或冲突中破坏网络-核互动稳定性的可能性。[13]展望未来,有人警告称,将人工智能和机器学习功能引入NC3系统将加剧许多此类风险。[14]尽管缺乏针对这些问题的官方公开讨论,但一些中国学者也考察了网络攻击与核稳定之间的关系,他们的研究主要从分析以往的案例(例如震网Stuxnet)入手。[15]

网络-核风险研究关注的两大主题

有关网络-核风险的研究均对以下两大主题表示关注。

第一个主题是,由于诸多因素的影响,完全理解和预测NC3系统的网络脆弱性实际上是不可能的。这些系统具有内在的复杂性,且这种复杂性与日俱增。这些系统通常是旧(遗留)组件和现代元素的混合,多年反复修改、升级和集成以适应不断变化的需求、技术变革、漏洞修补和现代化。这就使得即使是少部分拥有足够安全许可的个人也很难完全掌握其结构和组成,更不用说找出其中的漏洞。此外,这些系统往往依赖于其他具有双重或多重功能且不具同等安全水平的系统,或是以各种方式与后者相联通,很难完全列出所有这些关联并进行全面评估。随着有核国家逐步将新技术特别是人工智能引入其中以加强预警、侦察和指挥控制,这些系统的复杂程度还在加剧,这可能使得其操作者和对手都更加难以对其全面掌握。

另一个主题是,有关NC3以及进攻性网络作战和能力的信息通常都处于高度保密和严格隔离状态。负责不同功能的人员通常只在各自独立的团体中工作,彼此之间最多只是间断的、浅层的沟通,基本谈不上彼此协调。由此造成的结果是,负责NC3和网络行动的官员对两者可能面临或制造的风险缺乏充分认知。各个层级的高级决策者可能完全没有意识到这一问题,或是未得到充足的相关信息,当然也没有意识到由此带来的影响。这同样也对各国之间的沟通构成了障碍,其中既包括和平时期的政策宣示,也包括危机升级或冲突期间的意图传递。

上文所述报告未能充分阐述但同样得到普遍关注的另一问题,是第三方的存在可能加剧态势的复杂性。通常而言各方很难非常有信心地溯源网络攻击,更不用说实时溯源。网络技术高超的民族国家可以伪装成其他网络空间行为体并对其他国家发起网络攻击。在NC3系统中同样有可能采取这样的行动。据报道,俄罗斯黑客侵入了伊朗的黑客系统并劫持了他们的黑客工具,用以攻击了至少35个国家的实体。在有文件披露网络攻击系俄罗斯黑客所为之前,黑客攻击的部分受害者和安全分析人士可能认为攻击是伊朗实施的。[16]在另一起针对2018年奥运会的网络攻击中,据报道攻击者在恶意软件中植入了复杂的“数字指纹”,比如模仿朝鲜恶意软件的伪造元数据,显然是要让调查人员对攻击来源做出错误判断。该攻击最终也被追踪到和俄罗斯行为体有关。[17]除国家行为体外,恐怖分子和其他非国家行为体会可能假扮成国家来制造危机。

关于中美如何减缓风险的思考

鉴于各行为体在减少事故、意外冲突和减少冲突升级方面的共同利益,卡内基国际和平研究院邀请来自中美两国的专家共同探讨网络-核风险问题,分析针对NC3系统构成网络威胁的可能状况,并提出双方可以单方面或合作采取的措施以减缓相关风险。研究的参与者均基于公开信息开展研究。当然,有关网络能力和NC3系统的重要细节是高度机密的,且此研究无意对此加以改变。而公开资料已足以为相关专家分析和指明风险、探索管理风险的可能路径奠定基础。

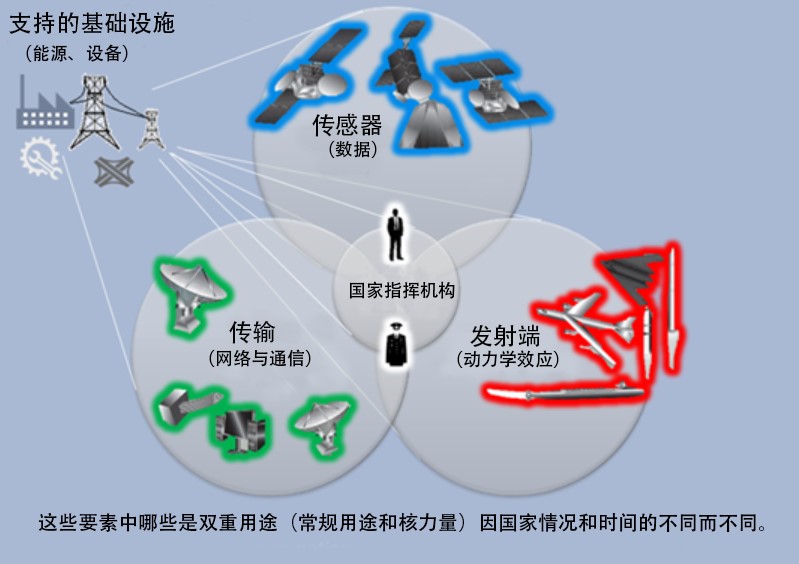

以公开资料为基础,出于研究的需要,我们在讨论中将核指挥、控制和通信系统(NC3)界定为可以为核力量的作战行动发挥促进和支援作用、为核武器相关决策制定发挥辅助作用的整体信息和电信设备。需要强调的是,NC3还包括相关附属系统(如电力设施),这些系统对核武器的正常运转至关重要,且易遭受网络攻击。对核国家而言,NC3系统必须保证在从早期预警到核武器运用的全过程中正常运作。为便于说明,我们在此列出系统所需组件的草图(见下图)。

本报告首先简要介绍了中美关系的背景以及其在网络空间的具体情况,尔后总结了研究参与人员认为可能影响到NC3的各种常见网络威胁,并描述了在这些威胁当中被参与人员认为在中美背景下最值得关注和全面应对的几种威胁场景。在探讨这些场景后,本报告探讨了中美两国可以单方面和(或)合作采取的措施,从而减少与这些威胁相关的风险。我们希望邀请两国的专家和官员共同深化对这些问题的理解,思考解决这些问题的建设性方法,并希望在之后将这种努力推广到国际社会层面。当然,是否有意将本报告结论部分所讨论的措施付诸实践,完全由特定核武器国家(本报告中意指中美两国)统筹考虑。

(本文为报告“引言”部分,现标题及文内小标题为编者所拟。)

上研院-卡内基中美网络-核稳定报告课题组成员

阿里·莱维特 卡内基国际和平研究院核政策项目与网络政策倡议非常驻高级研究员

潘可为 卡内基国际和平研究院副总裁,肯·奥利维尔和安吉拉·诺梅里尼讲席研究员,主管技术与国际事务项目、核政策项目

鲁传颖 上海国际问题研究院网络空间国际治理研究中心秘书长,研究员

吕晶华 卡内基国际和平研究院网络政策倡议访问学者

李彬 清华大学国际关系学系教授,曾任卡内基国际和平基金会核政策项目和亚洲项目高级研究员

许蔓舒 上海国际问题研究院网络空间国际治理研究中心研究员

杨帆 厦门大学法学院网络空间国际法研究中心副主任

注释

[1]最显著的风险存在于美俄、美中、印巴之间。

[2]Jason Fritz, Hacking Nuclear Command and Control, International Commission on Nuclear Non-proliferation and Disarmament, 2009. http://www.icnnd.org/Documents/Jason_Fritz_Hacking_NC2.pdf.

[3] Defense Science Board, “Task Force Report: Resilient Military Systems and the Advanced Cyber Threats, “Department of Defense, 2013. https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf.

[4] Robert Burns, “Ex-commander: Nukes on high alert are vulnerable to error,” Associated Press April 30, 2015. https://apnews.com/e970363945364db79dff94240956e2c4.

[5] Nicholas Watt, “Trident could be vulnerable to cyberattack, former defence secretary says,” The Guardian, Nov. 23, 2015. https://www.theguardian.com/uk-news/2015/nov/24/trident-could-be-vulnerable-to-cyber-attack-former-defence-secretary-says.

[6] See M.V. Ramana and Mariia Kurando “Cyberattacks on Russia—the nation with the most nuclear weapons—pose a global threat,” Bulletin of the Atomic Scientists, Vol. 75, No. 1, 44-50 (2019).

[7] “Statement for Cooperation among Governments to Address Cyber Threats to Nuclear Weapon Systems” Euro-Atlantic Security Leadership Group, February 2019. https://www.europeanleadershipnetwork.org/wp-content/uploads/2019/02/EASLG-Statement_Cyber-Threats_FINAL.pdf. The statement added: “increase the risk of use as a result of false warnings or miscalculation, increase the risk of unauthorized use of a nuclear weapon, and could undermine confidence in the nuclear deterrent, affecting strategic stability.”

[8] Heresa Hitchens, HASC Adds NC3 Funds; Wants Talks With Russia, China, June 10, 2019

https://breakingdefense.com/2019/06/hasc-adds-nc3-funds-wants-talks-with-russia-china/.

[9]Page O. Stoutland and Samantha Pitts-Kiefer, Nuclear Weapons in the New Cyber Age Nuclear Threat Initiative September 2018 https://media.nti.org/documents/Cyber_report_finalsmall.pdf.Beyza Unal and Patricia Lewis, Cybersecurity of Nuclear Weapon Systems: Threats, Vulnerabilities and Consequences Chatham House January 2018. https://www.chathamhouse.org/sites/default/files/publications/research/2018-01-11-cybersecurity-nuclear-weapons-unal-lewis-final.pdf.

[10] Andrew Futter, Hacking the Bomb: Cyber Threats and Nuclear Weapons (Washington, DC: Georgetown University Press 2018). See page 124.

[11] David C. Gompert & Martin Libicki (2019) Cyber War and Nuclear Peace, Survival, 61:4, 45-62, DOI: 10.1080/00396338.2019.1637122.

[12] Jon Lindsay, "CYBER OPERATIONS AND NUCLEAR WEAPONS", NAPSNet Special Reports, June 20, 2019, https://nautilus.org/napsnet/napsnet-special-reports/cyber-operations-and-nuclear-weapons/.

[13] See, for instance, James Acton, “Escalation through Entanglement: How the Vulnerability of Command-and-Control Systems Raises the Risks of Inadvertent Nuclear War,” International Security Vol. 43, No. 1 (Summer 2018); Erik Gartzke and Jon R. Lindsay, “The Cyber Commitment Problem and the Destabilization of Nuclear Deterrence,” in Bytes, Bombs, and Spies: The Strategic Dimensions of Offensive Cyber Operations, edited by Herbert Lin and Amy Zegart (Washington, DC: Brookings Institution Press, 2018); Lawrence J. Cavaiola, David C. Gompert and Martin Libicki, “Cyber House Rules: On War, Retaliation and Escalation,” Survival Vol. 57, No. 1, 81-104 (2015). Paul Bracken “The Cyber Threat to Nuclear Stability,” Orbis Vol. 60, No. 2 (2016). Stephen J. Cimbala and Roger N. McDermott, “A New Cold War? Missile Defenses, Nuclear Arms Reductions, and Cyber War,” Comparative Strategy Vol. 34, No. 1, 95-111 (2015).

[14] See, for instance, Mark Fitzpatrick, “Artificial Intelligence and Nuclear Command and Control,” Survival Vol. 61, No. 3 (2019).

[15] See, for instance, Xu Longdi, “Cyberattack, Nuclear Safety and Strategic Stability”, in Information Security and Communications Privacy, No.9, 2018; Xu Weidi, “Strategic Stability and its Relations with Nuclear, Outer Space and Cyberspace”, in Information Security and Communications Privacy, No.9 2018; Cui Jianshu, “Modernization of Nuclear Power of the US and Strategic Stability in Cyberspace”, in China’s Information Security, No.8, 2019; Jiang Tianjiao, “Cross Domain Deterrence and Strategic Stability in Cyberspace”, in China’s Information Security, No.8, 2019.

[16]美国国家安全局(NSA)与英国国家网络安全中心(NCSC)的联合报告认为,俄罗斯黑客组织“接入并使用了伊朗“高级持续威胁”的指挥控制(C2)体系,用以在与他们利益相关的目标中植入他们自己的工具”。相关行动持续了多年时间。See NCSC and NSA, “Advisory: Turla group exploits Iranian APT to expand coverage of victims” October 21, 2019. https://www.ncsc.gov.uk/news/turla-group-exploits-iran-apt-to-expand-coverage-of-victims; Jack Stubbs and Christopher Bing, “Hacking the hackers: Russian group hijacked Iranian spying operation, officials say,” Reuters October 21, 2019. https://www.reuters.com/article/us-russia-cyber/hacking-the-hackers-russian-group-hijacked-iranian-spying-operation-officials-say-idUSKBN1X00AK.

[17] Andy Greenberg, “The Untold Story of the 2018 Olympics Cyberattack, the Most Deceptive Hack in History” Wired October 17, 2019. https://www.wired.com/story/untold-story-2018-olympics-destroyer-cyberattack/.

- 报料热线: 021-962866

- 报料邮箱: news@thepaper.cn

互联网新闻信息服务许可证:31120170006

增值电信业务经营许可证:沪B2-2017116

© 2014-2024 上海东方报业有限公司